В MIT разработали новый защищённый протокол для обмена данными

На протяжении последних пятнадцати лет проект Tor стал прочным оплотом безопасности в глобальной Сети. И кто только не пытался взломать шифрование этой системы: АНБ, ФБР, ФСБ, БНД, список можно продолжать бесконечно. И хотя на сегодняшний день никому это не удалось, чисто теоретически вычислить IP-адрес конечного пользователя, получающего трафик, можно всего за 20 минут. Учёные из Массачусетского технологического института разработали совершенно новый протокол Riffle, который должен обойти Tor по уровню безопасности.

Слабое место Tor – это его узлы. Имея доступ хотя бы к двум узлам сети, злоумышленник или сотрудник спецслужбы, вооружившись правильными инструментами, легко сможет отследить пакет данных от отправителя до получателя. Разумеется, узнать, что конкретно находится в этом пакете, он не сможет, но личность человека по ту сторону монитора вполне можно будет вычислить. А это, согласитесь, уже никакая не анонимность. Хотя, как я уже упомянул выше, всё это лишь теория и подобные эксперименты проводились исключительно в «лабораторных условиях».

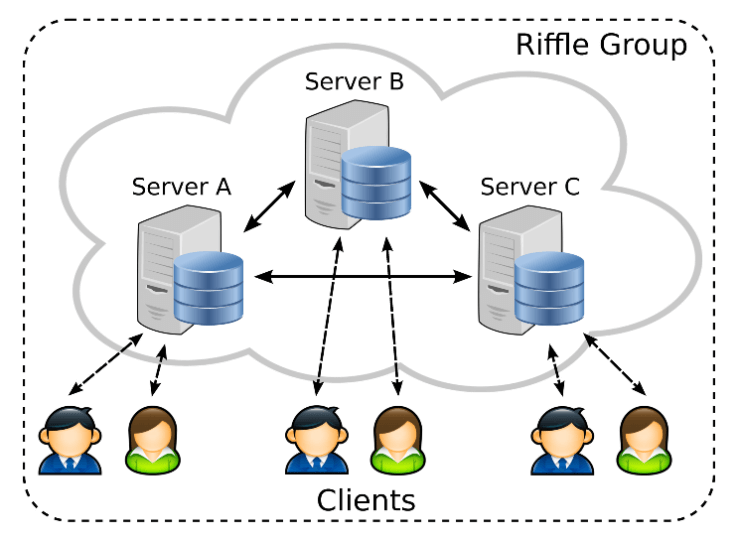

Команда исследователей из МТИ во главе с Альбертом Квоном при поддержке специалистов из Федеральной политехнической школы Лозанны создала протокол Riffle, который должен исключить бреши безопасности, присущие сети Tor. Система полностью исключает возможность анализа трафика, что делает её гораздо безопаснее. Tor подвергает информацию многослойному шифрованию, а Riffle к этому шифрованию добавляет две дополнительные степени защиты. Во-первых, сервера постоянно перестраивают очередь, согласно которой фрагменты данных отправляются к следующему узлу сети, предотвращая возможность отслеживания трафика. Во-вторых, реализована система, предотвращающая возможность подмены реальных пакетов данных «пустышками», которые затем можно отследить. Пользователь отправляет пакет данных не одному серверу, а сразу всем. При этом данные подписываются сложнейшей математической подписью. В случае, если сервер подозревает полученные данные в чём-либо, они немедленно блокируются.

Не сказать что сотрудники МТИ изобрели колесо, ведь все эти технологии существуют уже много лет. Однако собрать их воедино и заставить работать на благо безопасности частной жизни – это действительно серьёзное достижение. Логично предположить, что такая сеть потребует огромных вычислительных мощностей и широкой пропускной способности. Но Альберт Квон и его команда сумели преодолеть эти очевидные препятствия на своём пути. Подробнее о технологиях Riffle вы можете прочесть в официальном документе, опубликованном исследователями. В данный момент разработчики «причёсывают» код своего проекта, после чего он станет доступен всем желающим совершенно бесплатно.

Новости, статьи и анонсы публикаций

Чат с читателямиСвободное общение и обсуждение материалов